Cybersecurity ist heutzutage in aller Munde. Doch was genau verbirgt sich hinter diesem Begriff und warum sollte diesem Thema besondere Aufmerksamkeit gewidmet werden? Wir haben uns mit einem Spezialisten darüber unterhalten und genauer nachgefragt – ein Interview mit Thorsten Urbanski, Head of Communications and Public Relations DACH von ESET.

Status quo: Digitalisierung und Cybersecurity; welchen Anforderungen und Risiken sehen sich Unternehmen gegenüber und wie haben sich diese im Laufe der Zeit verändert?

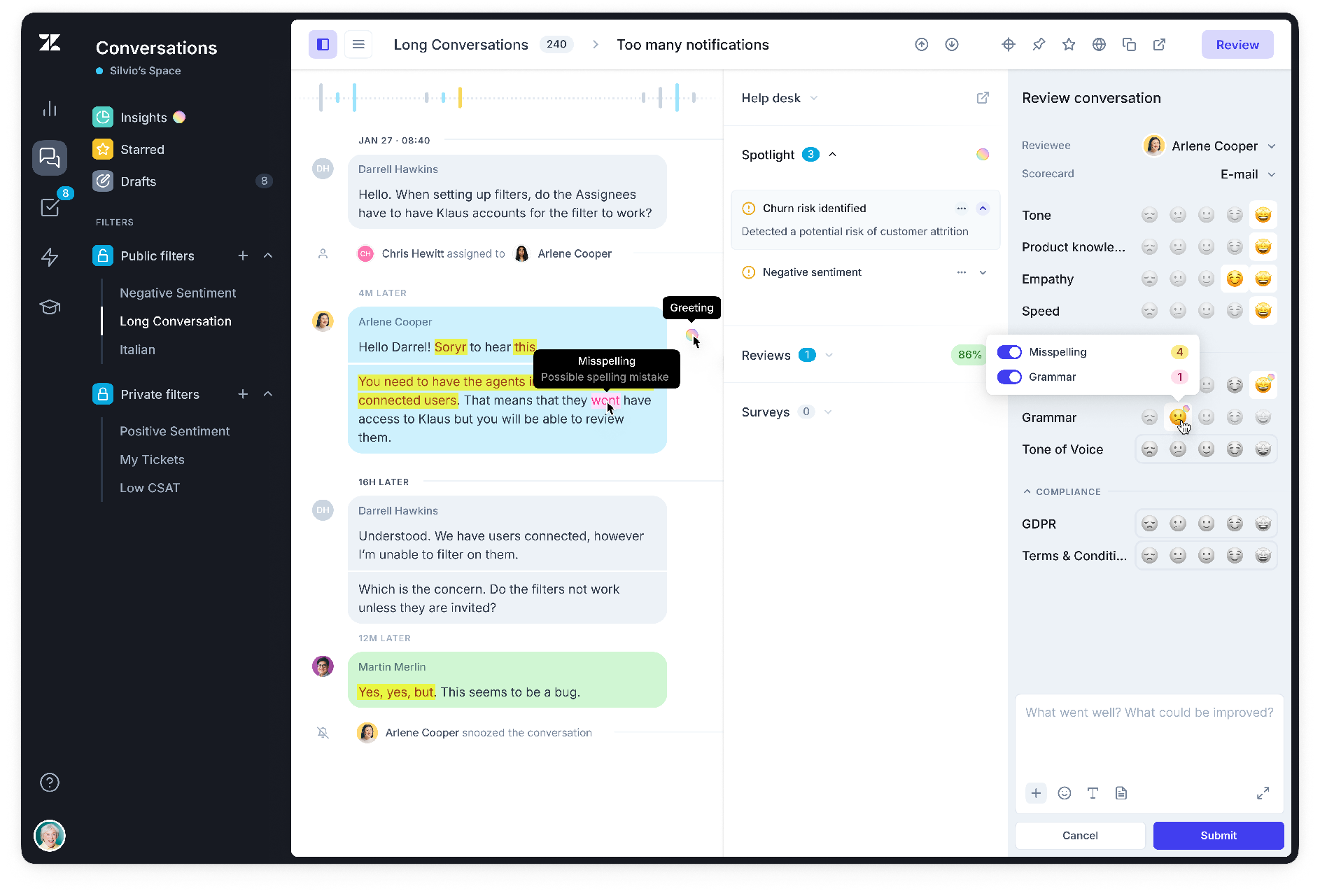

Ein Aspekt der Digitalisierung ist sicher unsere veränderte Kommunikation. Heute haben wir neben E-Mail und Messenger alle möglichen Formen von digitalen, mobilen Kommunikationsdiensten und -anbietern. Das bedeutet im Umkehrschluss, dass unsere Daten ebenso mobil sind. Für einen lückenlosen Schutz bedeutet dies eine grosse Herausforderung.

Ein weiterer Aspekt, welcher aufgrund der Digitalisierung zugenommen hat, ist, dass jeder Datensatz und ausnahmslos jede Unternehmung für Kriminelle von Interesse ist. Egal ob Grosskonzern oder kleines bis mittelständisches Unternehmen – ein Datensatz, zum Beispiel mit Kundenadressen, Konstruktionsplänen oder Strategiepapieren, kann heutzutage problemlos zu Geld gemacht werden. Doch nicht nur die Daten an sich können das Ziel von kriminellen Cyberangriffen sein, auch eine Serverstruktur kann übernommen und für weitere Angriffe genutzt werden. Das an sich sind keine neuen «Geschäftsmodelle» von Cyberkriminellen, dennoch hat das Ausmass von solchen Angriffen heutzutage nichts mehr mit dem zu tun, was wir uns landläufig unter einem «Hackerangriff» vorstellen mögen.

Kriminelle Organisationen sind aufgebaut wie jedes andere Business; mit Zuständigkeitsbereichen, Marketingengagements, Rückgaberechten, all das, was wir beispielsweise täglich im Online-Handel nutzen und vorfinden – nur, dass diese Dienstleistungen im Darknet angeboten werden. Dort sind persönliche Daten wie zum Beispiel Führerscheindaten, ID-Cards oder kriminelle Dienstleistungen verkäuflich, ebenso wie konkrete Angriffe auf Server. Es werden auch sogenannte «Kits» angeboten, sprich Computer-Schädlinge, die fertig programmiert sind und die der Käufer umgehend streuen kann. Das ist fast so, als würde man sich vornehmen, selber eine Trockenwand in der Wohnung hochzuziehen, und sämtliche Bauteile fix und fertig im Baumarkt dafür einkaufen. Täglich werden ungefähr 400000 neue Computer-Schädlinge hergestellt. Das sollte man sich als Unternehmer heute bewusst machen.

Können Sie eine Aussage darüber machen, ob es typische Sicherheits-Schwachstellen gibt, über welche die meisten Angriffe laufen?

Einer der gängigsten Wege, in Unternehmensstrukturen zu gelangen, ist immer noch per E-Mail – mit E-Mail-Anhängen, um genau zu sein. Sobald diese manipulierten Attachments geöffnet, in der Cloud oder auch auf der Dropbox abgelegt werden, streuen sie Schädlinge. Eine weitere grosse Schwachstelle sind Passwörter. Für diesen Fall bietet aber schon eine Zwei-Faktoren-Authentifizierung einen zuverlässigen Schutz an. Andere Beispiele können Webseiten sein, die gekapert werden, weil diese schlecht gepflegt sind. Im HealthcareBereich sind WLAN-Systeme, die Patienten oder auch Besuchern zur Verfügung gestellt werden, eine Schwachstelle. Meist sind diese nicht separiert vom normalen Krankenhaus-System. Dies ermöglicht leicht Zugriff auf den eigentlichen Krankenhaus-Server und ist damit eine Eintrittstüre zum Datenklau. Zur gleichen Zeit ist es ebenso fraglich, ob jeder Mitarbeiter oder auch der CEO Zugang zu allen Daten und Dokumenten haben muss. Mehrschichtig zu denken und zu arbeiten, sprich das System mehrschichtig aufzubauen und zu sichern, ist sinnvoll, um Eingriffe zu verhindern.

Wie kann ein Unternehmen seine grösste Schwachstelle finden und diese konsequent schützen?

Durch Sicherheits-Software können Schwachstellen analysiert werden, um im Vorfeld herauszufinden, wie hoch die Wahrscheinlichkeit ist, dass darüber ein Angriff laufen kann. Ebenso könnte die Angriffsmöglichkeit auf Basis dessen berechnet werden, dass ich in einer bestimmten Branche tätig bin oder eine bestimmte Unternehmensgrösse habe. Auch abgewehrte Angriffe können im Nachhinein analysiert werden, um Erkenntnisse darüber zu gewinnen, wie ein Schädling in das System gelangen konnte. Das Gleiche kann für erfolgreiche Angriffe durchgeführt werden. Diese Services können bei grösseren Unternehmen bereits in der eigenen ITSicherheit gehandelt werden, aber auch über Partner-Services. Meist werden Datenklau-Angriffe jedoch erst viel später bemerkt oder gar nicht. IT-Sicherheit sollte nicht in Stein gemeisselt sein, sondern vielmehr ein steter Prozess. Gefährdungspotenziale verändern sich und dementsprechend muss auch die IT-Sicherheit kontinuierlich angepasst werden. Gerade interne Veränderungen wie neu eingeführte Service-Leistungen, veränderte Verkaufsprinzipien oder neue Systeme sollten unweigerlich dazu führen, die Sicherheitsarchitektur auf den Prüfstand zu stellen. Das ist ein permanenter Prozess, in den ich Mitarbeitende einbeziehe und bei dem ich diese nicht bevormunde, sondern informiere. Es reicht nicht mehr aus, wenn einmal ein Virenschutz und eine Firewall angeschafft wurden. Alle Systeme müssen immer auf dem aktuellsten Stand sein und es braucht ganzheitliche Konzepte.

Bei Ihnen klingt das jetzt so einfach. Was ist also das Geheimnis hinter ganzheitlicher Cybersecurity?

Ein Unternehmen braucht effektiv eine IT- und Datensicherheitsstrategie sowie entsprechende Guidelines, die besagen, wie welche Daten klassifiziert und geschützt werden. Eine Back-up-Strategie ist ebenso hilfreich und sollte vorliegen.

Schützen ist ein mehrschichtiger Prozess in einem mehrschichtigen System: eine obligatorische Firewall sowie Virenschutz, Gateways für die gesamte EMail-Kommunikation mit Zwei-Faktoren-Authentifizierung, Schutz für virtuelle Umgebungen, Serverstrukturen, genauso für Endpoints, Smart Devices, für Sharepoint-Systeme, Fernseher, die immer wichtiger werden, da diese in Konferenzräumen oder Büros stehen, und zu guter Letzt ein Verschlüsselungssystem von Daten. Diese Verschlüsselung sollte bereits ansetzen, bevor die Windows-Oberfläche oder Ähnliches hochgefahren wird. Denn verliere ich einen Arbeits-Laptop, sind Firmendaten wie E-Mail-Kommunikation, Excel-Dateien oder Datenbanken nur verschlüsselt vorhanden und somit wertlos. Denn verschlüsselte Daten oder auch die Verschlüsselungsverfahren sind in dieser Form von Kriminellen nicht zu knacken.

Eine weitere Massnahme ist die Frage von Separierungen. Muss alles am selben Netz hängen? Wenn es Bereiche gibt, die de facto nicht abzusichern sind – das können zum Beispiel Industriesysteme oder auch Robotik-Systeme sein –, dann ist dafür zu sorgen, dass alle Systeme um diesen Roboter herum sicher gemacht werden.

Ein anderer wichtiger Punkt, wenn es um Sicherheit geht, ist natürlich auch das Bewusstsein der Mitarbeitenden. Diese sollten unbedingt eingebunden und in regelmässigen Abständen geschult werden. Eine Unternehmenskultur zu entwickeln, in welcher der Sicherheitsgedanke verankert ist, wäre langfristig sicher ratsam. Zugleich sollte die Bedienung der Systeme natürlich und einfach sein. Ansonsten können Prozesse verlangsamt oder im schlimmsten Fall die Sicherheitsrichtlinien missachtet werden, sodass wieder neue Sicherheitslücken entstehen.

Wenn wir nun auf das Thema Cloud und mobile Daten in Hinblick auf Sicherheit eingehen, treten dann andere Massnahmen in Kraft?

Cloud ist nichts anderes als verteilte Rechenzentren. Daten in der Cloud müssen ebenso gut verschlüsselt sein wie on-premise. Mit einer Cloud-Anwendung stellt sich jedoch die Frage der Zuständigkeit, nach der rechtlichen Grundlage je nach Standort des Rechenzentrums sowie nach der Kontrolle. Kann ein Unternehmen nachweisen, wo seine Daten sind? Die Ablage von Unternehmens-Daten in der Cloud bietet viel mehr Fläche für Angriffe. Aus diesem Grund ist «Shared Responsibility» enorm wichtig. Denn die grosse Bedrohung ist nicht unbedingt immer nur das eigene Unternehmen, sondern auch Partner-Unternehmen, mit denen zusammengearbeitet wird. Daher sollte auch der Sicherheitsstandard eines Providers oder eines Zulieferers hinterfragt werden. Hier empfehle ich, Unternehmensstandards aufzubauen und diese umzusetzen.

Aufgrund der DSGVO, die auch unweigerlich die Schweiz betrifft, da fast jedes Unternehmen auch Kunden aus der EU hat, müssen wir alle Verträge überprüfen. Wo sind die Daten, ist DSGVO-Konformität garantiert, wie werden die Daten verschlüsselt, wie werden die Zugänge gesichert? All diese Fragen sollten sich Unternehmen jetzt stellen und die Regulierungen schriftlich festhalten – für sich ebenso wie für ihre Partner. Denn letztlich geht es um die Frage der Haftung.